Calico for F5 K8s

Vous savez déjà que je travaille en profondeur avec F5, où les clients me demandent généralement de déployer et de configurer facilement une architecture courante, mais parfois, ils me demandent de déployer et de configurer des architectures complexes que je ne connais pas. Dernièrement, j’apprends et travaille avec F5XC et NGINX, qui sont un monde différent de BIG-IP. Cependant, il y a quelques semaines, un client souhaitait activer le routage BGP dans un cluster BIG-IP pour ajouter des routes dynamiques à partir d’un cluster Kubernetes avec le protocole BGP où, je pense, il exécute Calico. C’est la raison pour laquelle j’ai lu et appris à ce sujet, car j’aimerais savoir quelle architecture réseau ils déploient.

Je ne connaissais rien de Calico jusqu’à il y a deux semaines. Si vous n’en avez jamais entendu parler, Calico est une solution de réseau et de sécurité qui permet aux charges de travail Kubernetes et aux charges de travail non Kubernetes/héritées de communiquer de manière transparente et sécurisée. Cela signifie que vous pouvez installer Calico, par exemple, dans des clusters Kubernetes et partager des routes entre les nœuds de manière dynamique grâce au protocole BGP. De plus, vous pouvez créer des politiques de sécurité pour une architecture zero-trust, ce qui est formidable.

Si vous déployez et configurez un cluster Kubernetes, vous disposerez de pods dans des nœuds où les services sont hébergés. D'une part, ces services ou pods peuvent avoir une interface réseau interne mappée sur une interface réseau virtuelle. D'autre part, les nœuds auront une interface réseau physique avec une adresse IP connue de tous les nœuds. Par conséquent, lorsqu'aucun Calico n'est déployé, le trafic entrant et sortant des pods, utilisant le réseau interne, doit être effectué par des routes statiques configurées dans les nœuds.

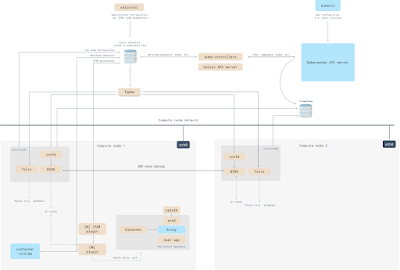

Calico aide les administrateurs Kubernetes à distribuer facilement les réseaux entre les nœuds. L’architecture Calico est un ensemble de plugins que nous devons connaître. Tout d’abord, le plugin CNI permet d’utiliser la mise en réseau Calico. Deuxièmement, Felix programme des itinéraires sur l’hôte pour fournir la connectivité souhaitée aux points de terminaison sur cet hôte. Troisièmement, Bird obtient des itinéraires de Felix et les distribue aux homologues BGP sur le réseau pour le routage inter-hôtes. Quatrièmement, Confd surveille le datastore de Calico pour détecter les modifications de la configuration BGP et des valeurs par défaut globales telles que le numéro AS, les niveaux de journalisation et les informations IPAM. Enfin, le plugin IPAM utilise la ressource de pool IP de Calico pour contrôler la manière dont les adresses IP sont allouées aux pods au sein du cluster.

|

| Architecture de Calico |

Il existe un guide de laboratoire F5 K8s pour Calico vraiment intéressant. Si vous souhaitez savoir comment fonctionne Calico et comment intégrer Calico à F5, je vous recommande de déployer ce laboratoire chez vous !

Bonne journée !

Commentaires

Enregistrer un commentaire