ISP In The Middle (IITM)

El ataque de hombre en el medio o Man In The Middle (MITM) lo podemos

realizar mediante ataques en la capa dos utilizando la técnica

de spoofing, mientras que como administrador de redes LAN

podemos asegurar la red intentando mitigar los ataques

mediante técnicas de inspección dinámica ARP, IP Source Guard o

DHCP Snooping. Sin embargo, para conectarnos a la red de redes

(Internet) necesitamos unirnos a la red del proveedor de Internet

(ISP), pasando todo nuestro tráfico por los routers del proveedor,

es en este punto donde la confianza y los acuerdos de

confidencialidad con nuestro proveedor juegan un papel importante,

esperando a que nuestro proveedor no se ponga a husmear qué pasa por

la red y a compartir/vender nuestro datos privados y confidenciales

con quien ellos quieran, de ser así estaríamos hablando de un

ataque IITM.

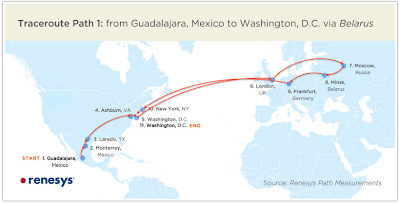

Hace algo más de un mes comenté algunos ataques BGP

que aprovechan las debilidades del protocolo de enrutamiento

dinámico, ya que estaba inmerso en el servicio de asesoramiento y soporte a la reconfiguración de la Red Científico Tecnológica de Extremadura. Todos sabemos que BGP fue desarrollado hace más de

dos décadas pensando en que los “malos” nunca utilizarían

Internet y por tanto se desarrolló sin pensar en la seguridad del

protocolo. Sin embargo un reciente estudio de Renesys indica que cada

vez es más común aprovechar las debilidades de BGP realizando

ataques IITM, ya que han detectado redirecciones del tráfico de Internet a través de proveedores de Islandia y

Bielorrusia.

Parece ser que las redes afectadas pertenecían a instituciones

financieras, proveedores de VoIP, además de organizaciones

gubernamentales. El proveedor encargado de realizar el “ataque”

dice que fue involuntariamente debido a un bug en el software, sin embargo esto no es creíble

ya que ante fallos como por ejemplo el de Pakistán dejarían

las redes afectadas inaccesibles pero no se re-enrutarían hacia el

destino correcto. ¿Cuánto tiempo se tardó en detectar el ataque?

¿cuánto se tardó en mitigar el ataque? ¿cuánto tráfico fue

capturado? Aunque parte del tráfico fuese cifrado, sabemos que otra

gran parte del tráfico va sin cifrar, así que no sabemos si

realmente fue un bug o por el contrario iban buscando algo

determinado.

Por último, si alguna vez os animáis a realizar un ataque como este

desde vuestro Punto de Presencia de Internet, tened cuidado

con la cantidad de tráfico capturado ya que puede llegar a saturar

la infraestructura al tener que re-enrutar todo el tráfico de nuevo

;-)

Muy interesante David.

RépondreSupprimerComo dato adicional, decir que normalmente los planes de seguridad corporativos no suelen profundizar en los controles a nviel de los ISP y sólo suelen estar cubiertos con requisitos a nivel contractual....

Muchas gracias por la aportación Miguel Ángel.

RépondreSupprimerTienes toda la razón, la mayoría de las veces tan solo exigimos disponibilidad y calidad de las comunicaciones a nuestros ISP, obviando la seguridad ... y si el proveedor quiere (o sin querer) enviar tus comunicaciones por Bielorrusia, aunque no sea el camino más óptimo y seguro, debemos aceptarlo si no está reflejado en el contrato.